こんばんは、小寺です。re:Inforceから戻ってきて、早1週間、AWS Summit真っ只中ですが、新機能を検証したときに「 AWS Cost Management: Cost anomaly(ies) summary for account 」メールが届きました・・。

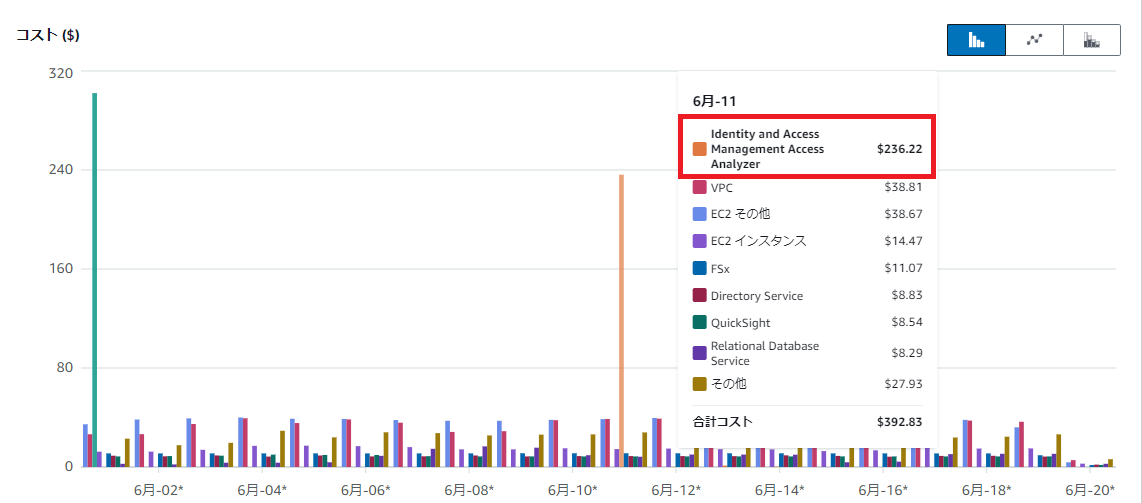

対象サービスは「AWS Identity and Access Management Access Analyzer」でなんと「 Max Daily Impact: $236.22 」でした。Organizationsの管理アカウントで実行しているので、そもそも大したリソースがないはずなのですが。。。

試したのはこちら

よくよく日本語のタイトルを見ると「未使用アクセスを修復」というよりは、「未使用のアクセス」を消して良いのか、をよりレコメンドされるようになるアップデートという方が正しいですね。。

・未使⽤のロール、アクセスキー、パスワードの場合

⇒ IAM Access Analyzer のコンソールで、削除に役⽴つ クイックリンクが表⽰されます。

・未使⽤の許可の場合

IAM Access Analyzer が既存のポリシーを確認して、アクセスアクティビティに合わせた⽅法をレコメンドしてくれます。

IAM Access Analyzer未使用のアクセスを試してみる

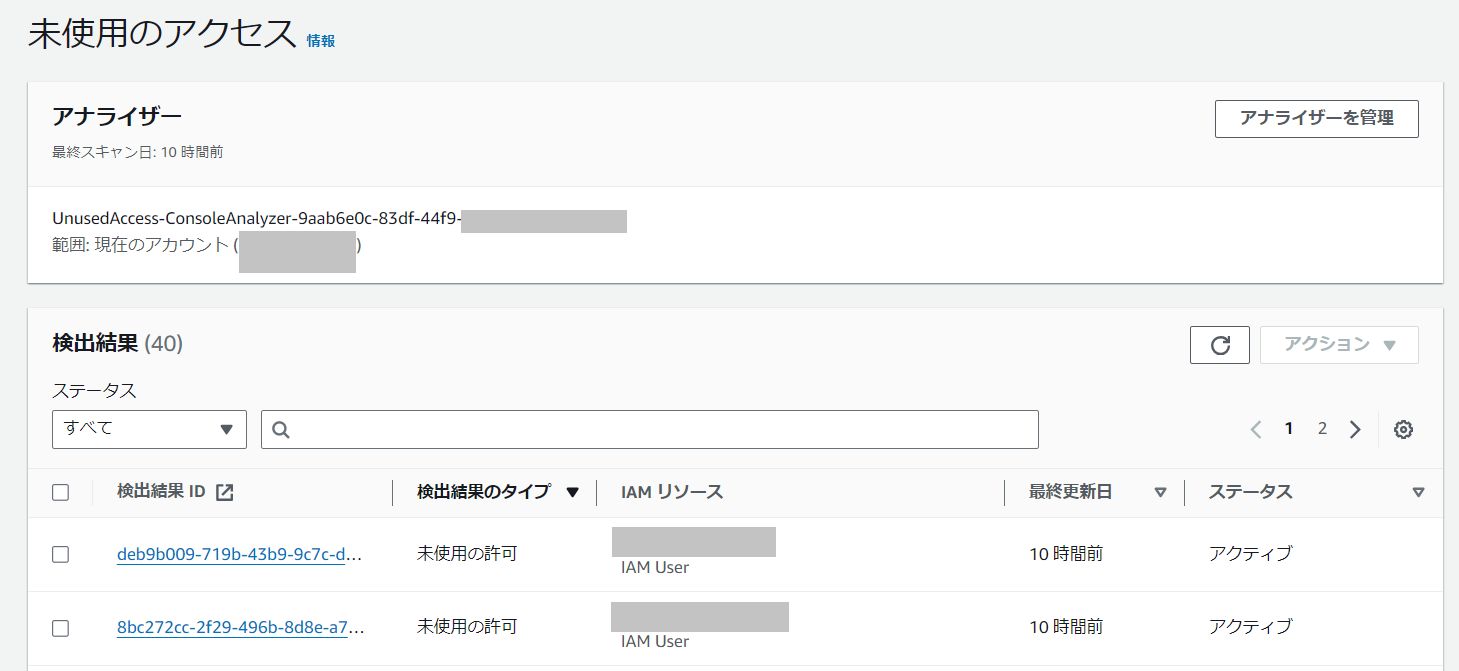

(1)「アクセスアナライザー」より「未使用のアクセス」をクリックします。※既に設定して高額請求がされているので、検出結果が表示されている状態です。

(2)未使用のアクセスを確認してみます。

(3)IAMユーザが多く表示されていますね。どの程度ログインがないと「未使用」って判断されるのかが気になります。「検出結果ID」をクリックします。

ステータス、更新済の時間、最終スキャンの日が表示されます。

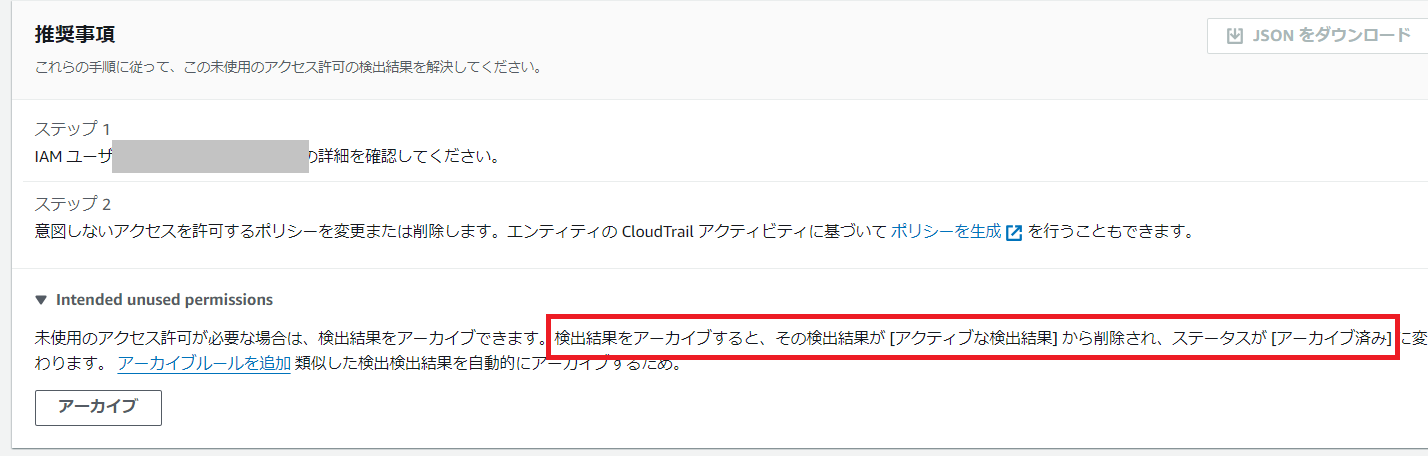

(4)一番下の画面までスクロールすると、「推奨事項」が確認できます。

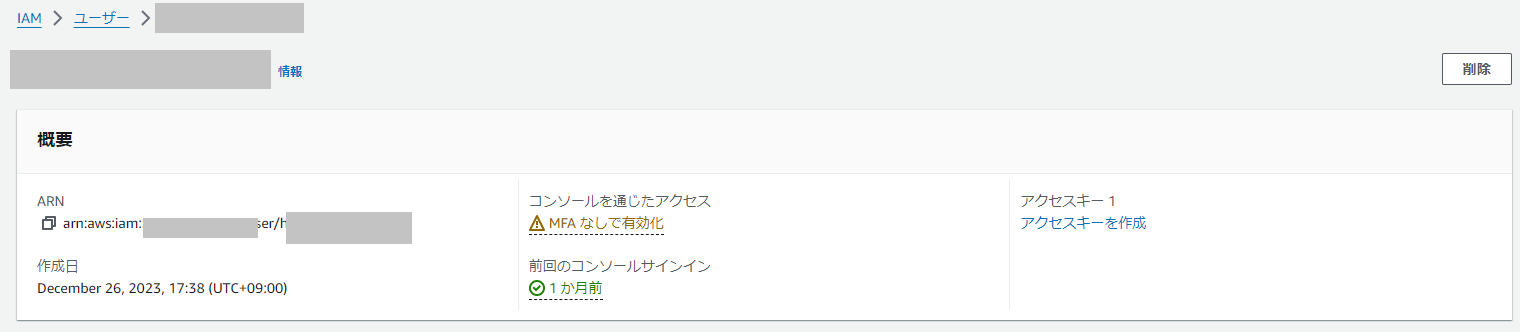

(5)今回は「IAMユーザ」を確認しているので、リンクから詳細を確認してみます。前回のコンソールのサインインは1ヶ月前でした。

(6)レコメンドされた結果が意図したものではなく、IAMユーザが必要だと判断した場合は「アーカイブ」を行えば、 [アクティブな検出結果] から削除され ます。「アーカイブしてみます」

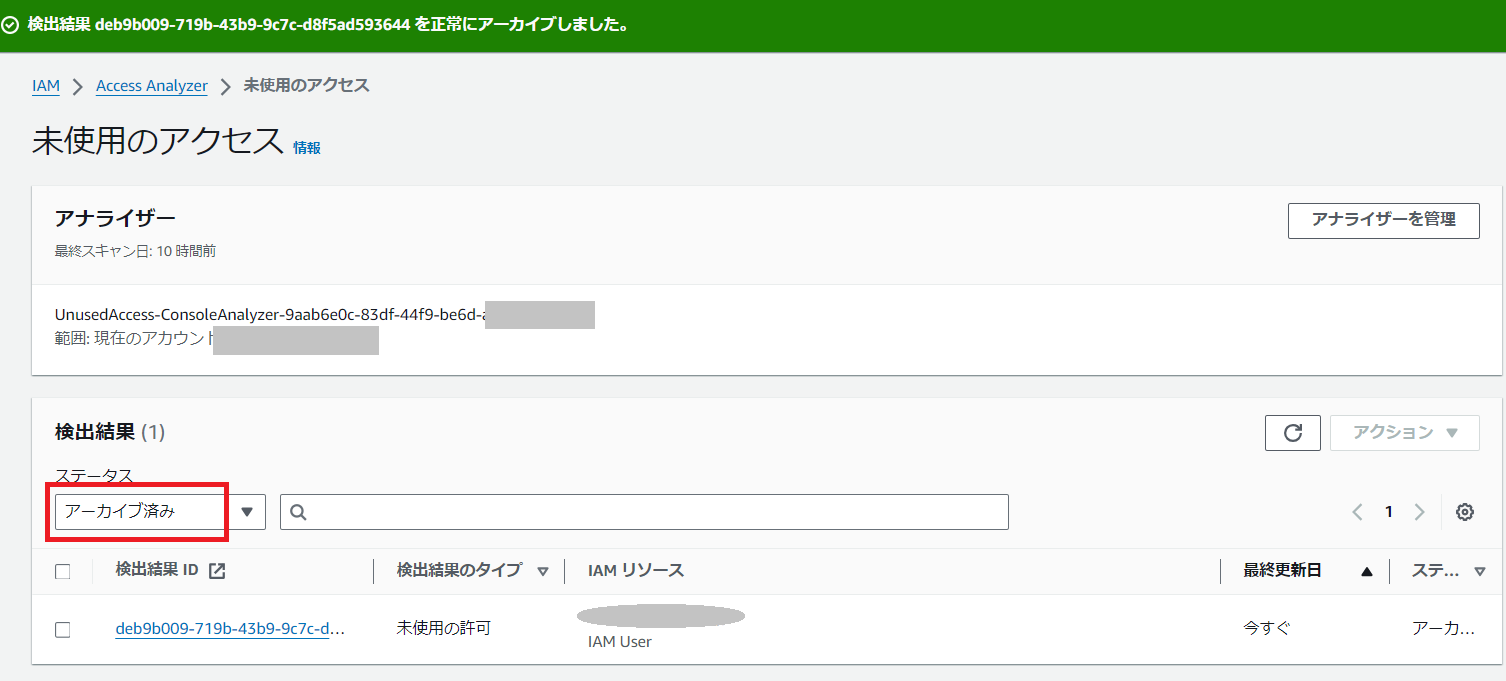

(7)ステータスが「アーカイブ済み」に変更になりました。

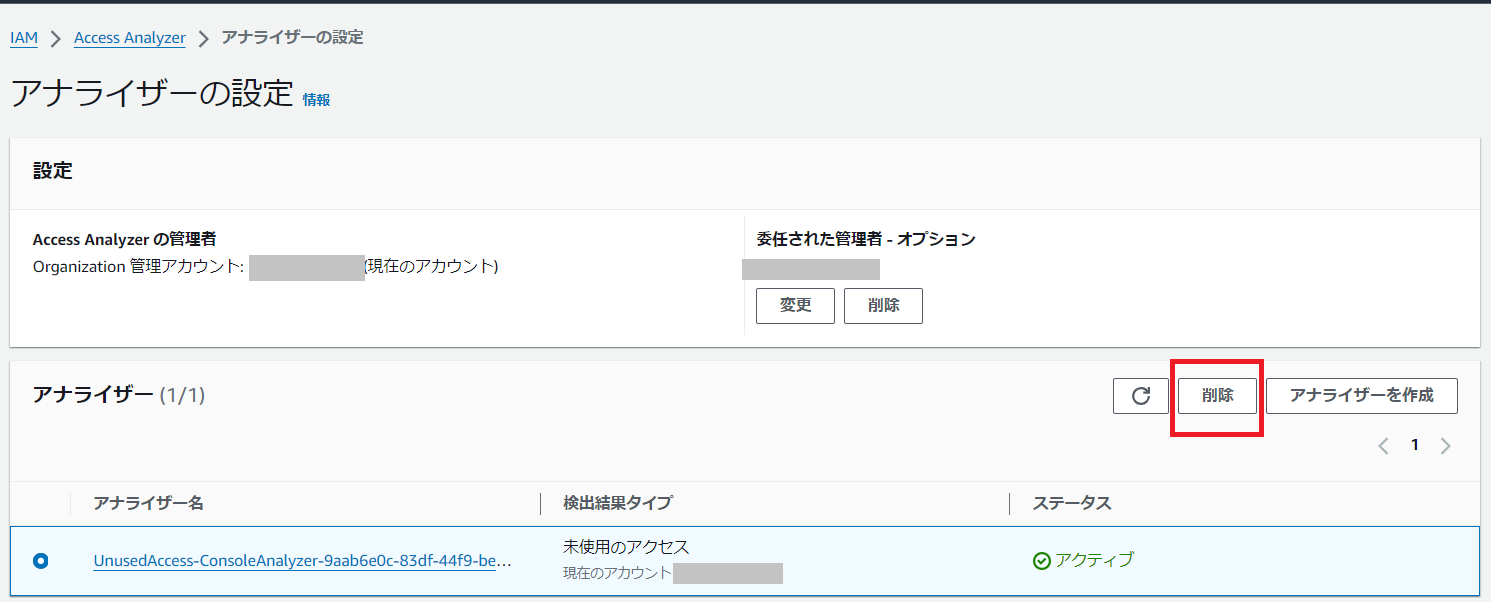

(8)最後にスキャン金額を削減するために「未使用のアクセス」は削除しておくことに。「削除」をクリックします。

本機能で10時間前がスキャンされたことになっていましたが、料金の発生は最初に有効にした1日のみが請求が、236.22USDでした。

定期的なスキャンあたりでコストが発生するというより1ヶ月あたりのロール数とユーザ数で課金が決まるので、管理アカウントで何もリソースがほぼ起動していなくてもIAMアカウント発行が多くて料金が発生したようです。

https://aws.amazon.com/jp/iam/access-analyzer/pricing/