こんにちは、小寺です。re:Inforceの基調講演でAWS IAM Access Analyzerで未使用アクセスを修復する機能がサポートされました。

https://aws.amazon.com/about-aws/whats-new/2024/06/aws-iam-access-analyzer-refine-unused-access/

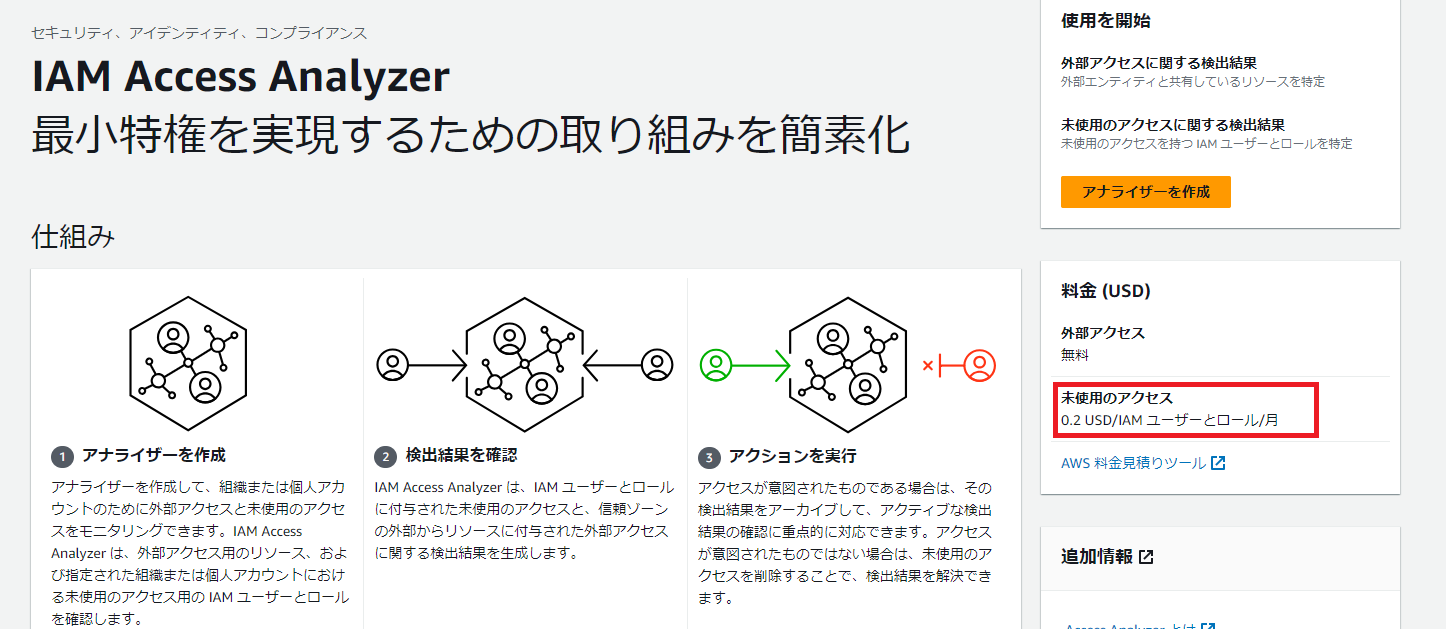

IAM Access Analyzerとは

IAM Access Analyzer活用されていますか。どのようなサービスか簡単に振り返ってみます。 大まかに説明すると、リソースのポリシーを確認して、意図せぬ公開設定などがされていないか検出し、可視化をしてくれるサービスです。主に5つの機能に分かれています。

・外部アクセスアナライザーは、外部エンティティと共有されている組織およびアカウントのリソースを特定できます

・未使用のアクセスアナライザーは、組織およびアカウント内の使用されていないアクセス権限を特定できます

・ポリシーの文法および AWS ベストプラクティスを元にIAM ポリシーを検証します。

・カスタムポリシーチェックは、指定したセキュリティ基準に照らして IAM ポリシーを検証できます

・AWS CloudTrail ログでのアクセスアクティビティに基づいた IAM ポリシーが作れます

アップデート内容

IAM Access Analyzerで、未使用のアクセスを修復するための実用的な推奨事項が確認できるようになりました。

未使用のロール、アクセスキー、パスワードについては、IAM Access Analyzer のコンソールにクイック リンクが表示され、リンクから削除ができます。ここで注意が必要だったのは、「未使用のアクセス」を確認するのに、0.2 USD/IAM ユーザーとロール/月 の費用がかかることです。

今回のアップデートでは、This feature is offered at no additional cost with の記載があるので追加の費用なしで利用ができそうです。※別途検証してみたいと思います。

未使用のアクセス許可については、IAM Access Analyzer が既存のポリシーを確認し、アクセス アクティビティに合わせて調整されたバージョンを推奨してくれます。AWS のOrganizations全体で未使用のアクセスが可視化でき、アクセス許可の適切なサイズ設定を自動化できます。

自動ワークフローを設定することで、IAM Access Analyzer の新しい検出結果を開発者に通知します。通知を受け、開発段階から自動的に不要なロール、パスワードなどをアーカイブすることが可能です。