みなさん、こんにちは。サニービュー事業部の小寺です。

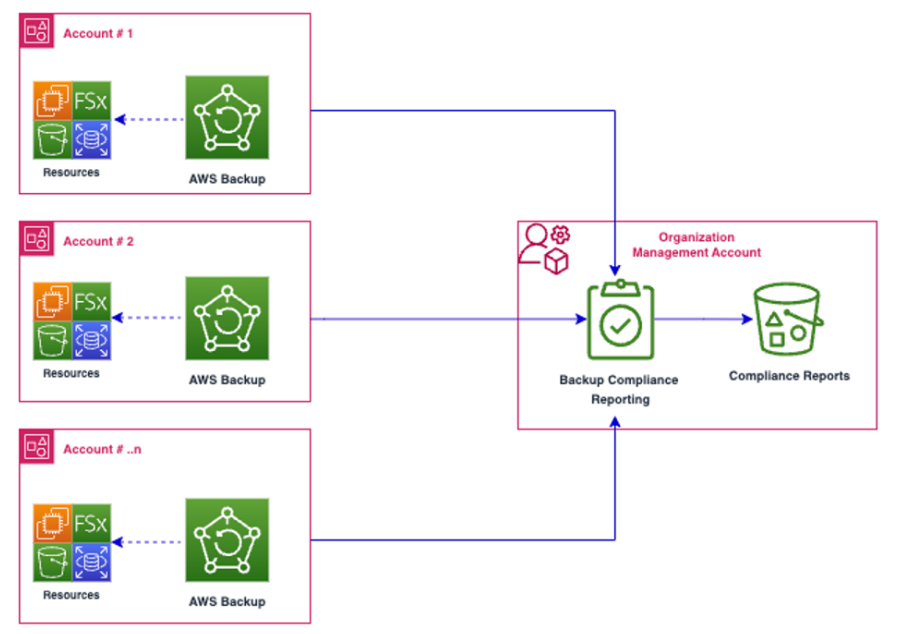

re:Inventで発表されたAWS Backup Audit Managerの新機能として、 AWS Organizations によって管理される複数のアカウントに渡って一元的なレポーティングが可能になりました。

AWS Backupとは

AWS Backup はフルマネージド型のバックアップサービスであり、AWS以外のVMware ワークロードや AWS Storage Gateway ボリュームなど、ハイブリッド環境で実行されているアプリケーションでもバックアップの一元化や自動化ができるようになります。

1 つの場所でバックアップポリシーを設定し、AWSリソースのアクティビティを監視できるので、カスタムスクリプト等は不要になります。

AWS Backup Audit Managerについての過去記事はこちら。

本アップデート内容

今までも、AWS Backup Audit Manager のレポート機能により、各AWSアカウント単体でレポートの作成は可能でした。

それが今回のアップデートにより、Organizationsの管理アカウントにて1つのレポートに集約することができるようになりました。

AWS Organizations の管理アカウントで AWS Backup Audit Manager の report plan を作成することで、 Organizations で管理される任意のアカウントについてデータ保護ポリシーやバックアップ リストアの履歴データを集約したレポートが生成できます。

アカウントやリージョンをまたがったコンプライアンス対応が簡単にできるようになりました。

試してみるには

Organizationsの管理アカウントにて1つのレポートに集約するための、サンプルの CloudFormation テンプレートはこちら。

上記テンプレートには、以下の構成が含まれています。

まずは、レポートの送信先S3バケットに新しいファイルが挿入されたときにイベントを取得する Amazon EventBridge ルールです。このルールは、イベントを AWS Lambda 関数に送信します。Lambdaはイベントを処理し、AWS Glue テーブルに新しいパーティションを作成します。

AWS Glue データカタログとテーブル、レポートのタイプごとに 1 つのテーブル (バックアップ ジョブ、コピー ジョブ、復元ジョブ、コントロール コンプライアンス、リソース コンプライアンス)が作成されます。

Glue テーブルに対してクエリを実行するための Amazon Athenaも含まれています。

本CloudFormationは、集約されたレポートに対して、 Amazon S3 で直接データをAthenaで分析することもでき、カスタマイズも可能です。

やってみた

前提としてOrganizationsで全ての機能がONとなっていることが必要です。

(1)レポートはS3に配信されるので、最初にバケットを作っておきます。

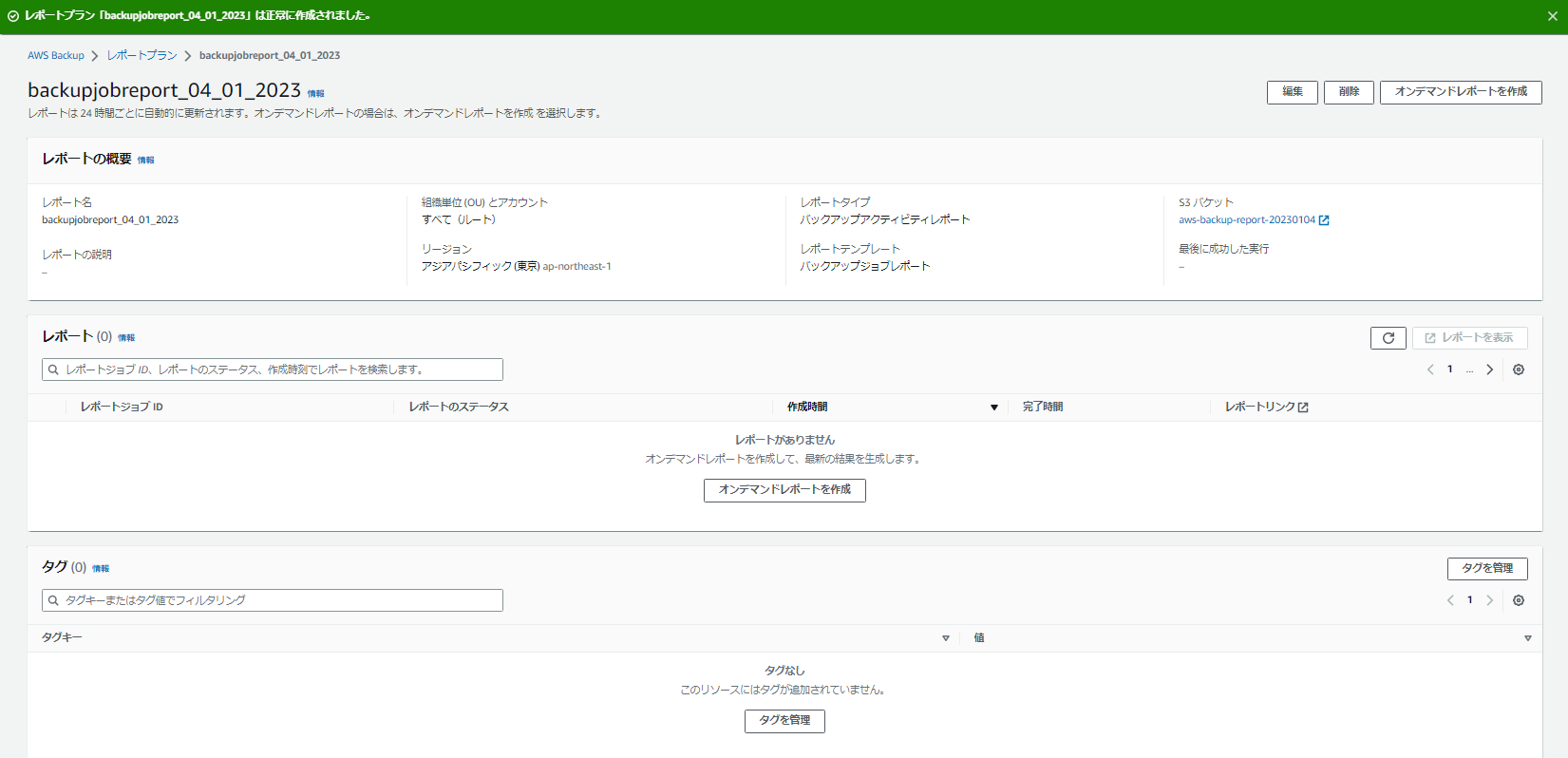

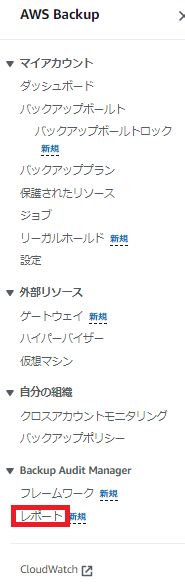

(2)左ペインの「Backup Audit Manager」より「レポート」をクリックして、レポートプランを作成します。

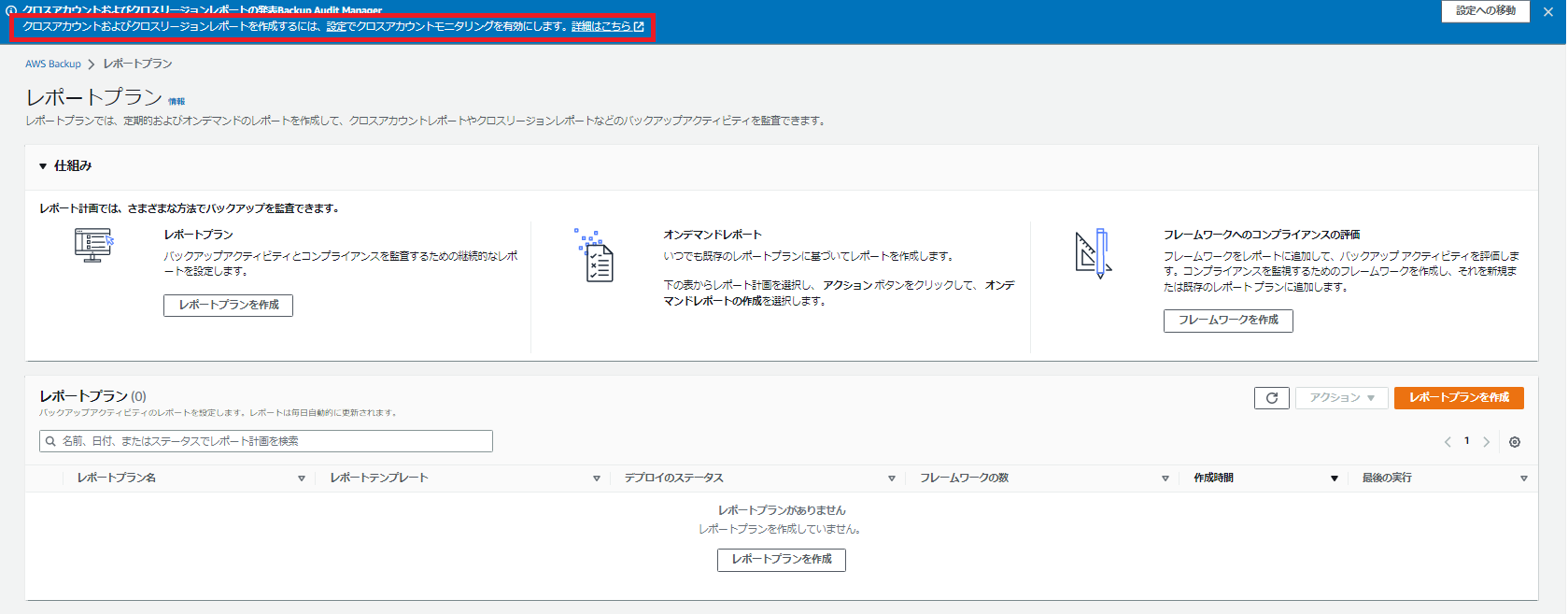

(3)マルチアカウントレポートを作成するためには、「設定にてクロスアカウントモニタリングを有効化します」というメッセージが表示されます。「設定」へ移動します。

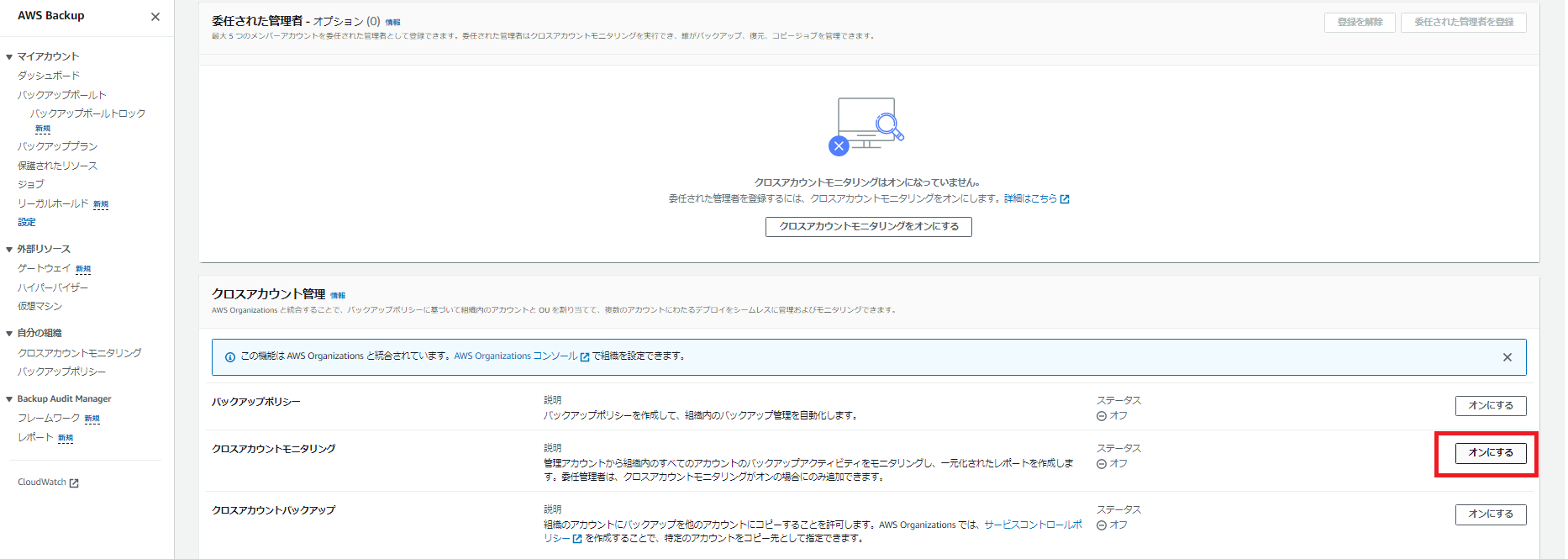

(4)「クロスアカウントモニタリング」を有効化します。

(5)新しくレポートプランを作ってみます。

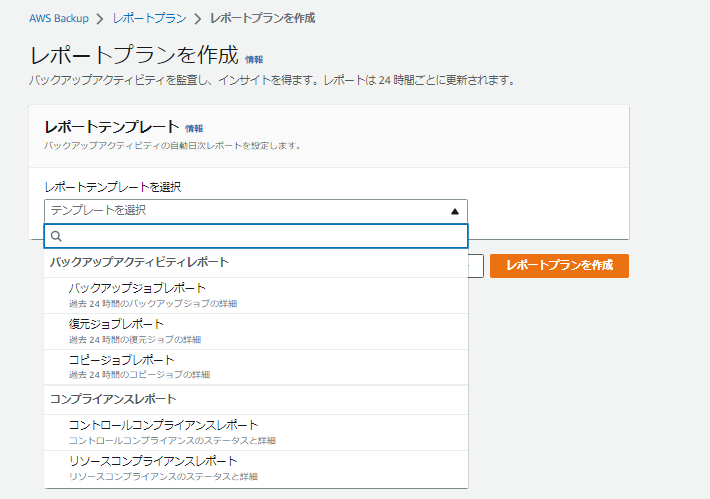

レポートテンプレートには、2023年1月時点で以下5つの種類があります。

●バックアップアクティビティレポート

・バックアップジョブレポート

・復旧ジョブレポート

●コピージョブレポート

・コンプライアンスレポート

・コントロールコンプライアンスレポート

・リソースコンプライアンスレポート

ここでは、「バックアップジョブレポート」を選択しました。

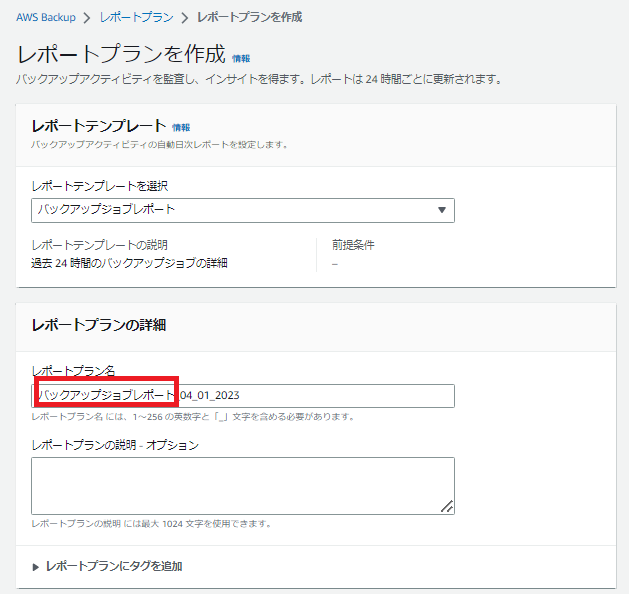

(6)レポートプランを作成画面で「レポートプラン名」はデフォルトでは、「バックアップジョブレポート_DD_MM_YYYY」と表示されます。

ただ、アルファベット、数字などに変更しておかないとジョブが失敗するので、backupjobreport_04_01_2023等に変更しておきます。

(7)新しく「アカウント」の設定が表示されるようになっています。

ここでは、「組織内の1つ以上のアカウント」を選びます。あらかじめ作っておいたS3バケットを選んで「レポートの作成」をクリックします。

(8)無事にレポートができました。