みなさん、こんにちは。サニービュー事業部の小寺です。

AWS Organzationsを使ってアカウントを管理されている方も多くいらっしゃると思います。

AWS Control TowerがネストされたOUをサポートするようになりました。

AWS Organizationsのネストされた組織単位(OU)とは

組織の管理アカウントにサインインし、AWS Organizationsの組織単位 (OU) を使用すると、アカウントをまとめてグループ化し、単一の単位として管理できます。

OUを使うことで、簡単にアカウントを管理することができます。

OUは1つの組織の中に複数作成することができます。またOUの中にもOUを作ることができます。OUには、複数のアカウントを含めることができ、別のOUにアカウントを移動させることもできます。

さらにポリシーベースでの制御をOUにアタッチすると、OU内のアカウントには同じポリシーが適用されます。

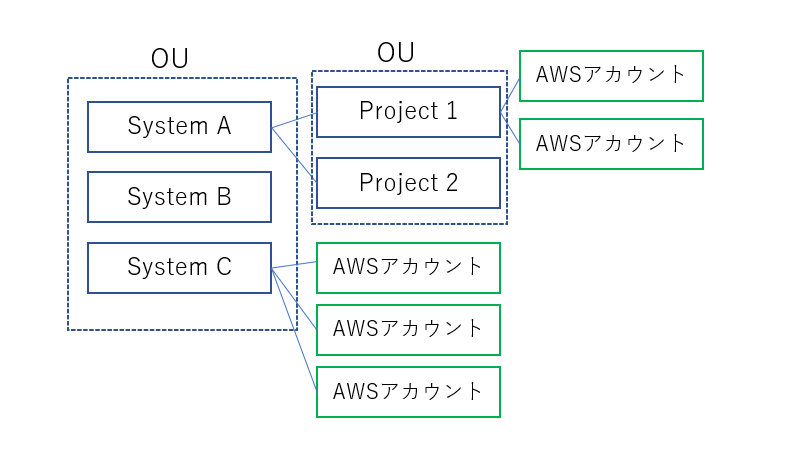

下の図で、OUは青色枠の部分です。[System A]のOUの中に、[Project 1]、[Project 2]のOUを作成することができます。

この[Project 1]、[Project 2]の部分がネストされたOUになります。

OUを利用するときの注意点としては、OU は、最大 5 レベルの深さまでネストできます。また、OUの名前は組織の中で一意である必要があります。

このアップデートでうれしいこと

ネストした OU では、OU 内のアカウントグループ間でさらにカスタマイズが可能なため、異なるワークロードやアプリケーションにポリシーを適用する際の柔軟性がアップします。

OUを開発用、本番用と分けておくことでポリシーの適用が楽にできるようになります。

ネストされた OU では、各アカウントにControl Towerで直接ガードレールを取り付けるのではなく、OU にガードレールを取り付けすることができます。よって、アカウント管理の手間を削減できるようになりました。

Control Tower コンソールで、各 OU のガバナンス状態は、その下の階層にある OU の状態を表示しています。ネストされているOUも確認できるということです。

Control Towerでの考慮事項

AWS Control Towerを利用するとダッシュボードから数回の操作で、OUに属する全てのアカウントに対して ガバナンスの拡張ができます。AWS Organizationsから作成された既存のOUとそこに属するアカウントに対して、AWS Control Towerのガバナンスを適用させるには、AWS Control TowerにOUを登録する必要があります。

今回、ネストされたOUがサポートされましたが、以下を考慮する必要があります。

・Control Tower 側から OU を登録するときに親 OUを選ぶことができます。

・予防的ガードレール(SCP)は自動的に継承されます。SCPは自動的にネストされたOUにも適用されます。

・検知的ガードレール(AWS Configルール)は自動的に継承されません。

・SCPドリフト検出は、OUとそのOUのアカウントで適用されます。

・Security OU (Core OU)には新しくネストされたOUを作成することはできません。

まとめ

AWS Control TowerがネストされたOUをサポートするようになりました。

より柔軟なアカウント管理ができるようになりましたね。

ただし、ガードレールの継承については、予防的ガードは継承されますが、検知的ガードレールは継承されないので注意が必要です。

AWS Control Towerを利用することで、サポートされている AWS リージョンにて、新アカウントを作成して、ガードレール、ログ記録とモニタリングの一元化などのガバナンス機能を有効にすることができます。

AWSをご利用いただくには、直接契約するより断然お得。

AWS利用料が5%割引、さらに日本円の請求書による支払いが可能です!